tl; dr: אל תסמוך על כניסות תצוגת אינטרנט באפליקציות מקוריות, הם יכולים לקרוא את קובצי ה-cookie שלך ולהשתמש בהם לטובתם.

בעקבות שרשור חדשות האקר "איך הפסדתי 4k אירו בהונאה בפייסבוק", הנדסנו לאחור את האפליקציה כדי לראות איך זה קורה.

גל הדיוג החדש

דיוג. כולנו יודעים את זה, כולנו שונאים את זה. גם ניק ואן דר מאס שונא את זה, אבל הוא נפל קורבן לסוג חדש של תרמית דיוג, שלקח 4k יורו מחשבון הבנק שלו.

איך זה קרה? איך נפל נייק, משתמש בעל ידע טכנולוגי בעל עסק של מסחר אלקטרוני, לסוג כזה של מתקפה?

זרימת הכניסה ובעיית אמון המשתמש

טפסי התחברות נמצאים בכל מקום בימים אלה. אינסטגרם, TikTok ואפילו העיתון המקומי שלך, כמעט תמיד יש צורך באימות משתמש כדי להשתמש בכל אפליקציה.

אחת האפשרויות לכניסה למערכת כוללת ספק חיצוני - כלומר גוגל, פייסבוק, טוויטר או אחרים. במקרה של פייסבוק, למשל, Android SDK מציג למשתמש שכבת-על מקורית ומבקש מהמשתמש להיכנס לפייסבוק באמצעות שם המשתמש והסיסמה שלו.

זה גורם למשתמש לסמוך על האפליקציה, ויוצר בתוך המשתמש ביטחון שהכניסה לחשבון החברתי שלו באמצעות שם משתמש וסיסמה בטוחה.

אבל זה לא תמיד כך.

המקרה של הונאות Webview

מה קורה כאשר אתה מערב תצוגות אינטרנט בתהליך הכניסה?

תצוגות אינטרנט אינן מאובטחות מטבען. לכל אפליקציית אנדרואיד המשתמשת ב-webview יש גישה מלאה לכל הנתונים המאוחסנים באתר - אחסון הפעלה, אחסון מקומי, והכי חשוב, קובצי Cookie.

לדוגמה, אפליקציה המציגה דף כניסה לפייסבוק, יכולה לגנוב את העוגיות של המשתמש לאחר הכניסה לאתר.

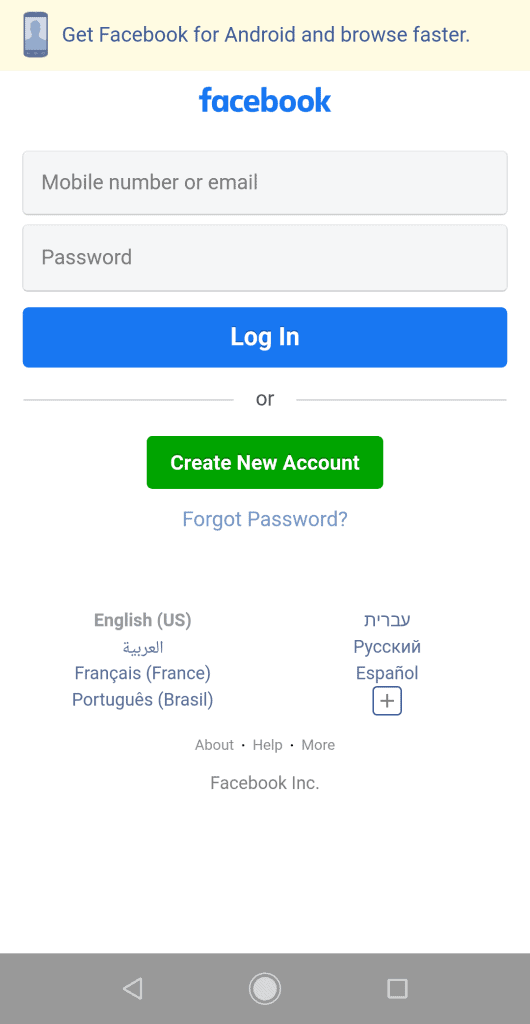

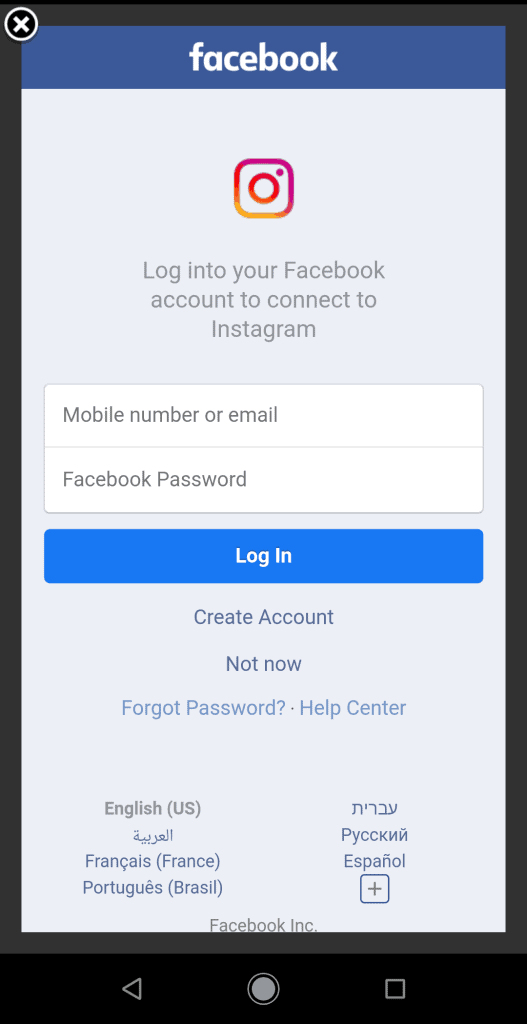

להלן צילומי מסך של שני דפי כניסה. האחד הוא של תצוגת אינטרנט לא מאובטחת, והשני הוא דף כניסה מקורי מאובטח. אתה יכול להבחין בהבדל?

(הכניסה לאינסטגרם היא דף ההתחברות המקומי המאובטח)

הפסד של 4 אלף אירו בהונאה בפייסבוק

ניק נפל על הונאת Webview. ניק אינו משתמש טיפוסי; הוא מנהל מסחר אלקטרוני, שיווק מקוון וייעוץ. במילותיו שלו:

אני עדיין מתקשה להאמין שנפלתי על הונאה כזו. יש לי 2FA בכל החשבונות שלי, משתמש במנהל סיסמאות, ובדרך כלל אני מאוד זהיר באבטחת החשבון.

נייק בטח בכניסה לאפליקציה הזדונית באמצעות שם המשתמש והסיסמה שלו בפייסבוק. אבל מעט הוא ידע שהאפליקציה שהורד הייתה זדונית, והשתמשה ב-webview כדי לגנוב את קובצי ה-Facebook שלו, להיכנס לחשבון שלו ולגנוב ממנו 4k יורו.

בואו לקבל שיא מאחורי הקלעים של Tiktok Ads Business, האפליקציה הזדונית שהוא הוריד.

אחזור קובצי Cookie מ-Webview באנדרואיד

הזרימה פשוטה. נייק פותח את האפליקציה, לוחץ על כפתור ה-FB הגדול ומוצגת בו תצוגת אינטרנט עם עמוד הנייד של פייסבוק עליו.

אחרי שהוא נכנס, האפליקציה מריץ את שורת הקוד הפשוטה הזו, שנלקחה מפירוק של האפליקציה שעשינו כאן ב-Sayfer:

public final string retrieveWebCookie() {

return cookieManager.getCookie(LoginActivity.CONST_URL_FACEBOOK);

}לאחר מכן, עוגיות הפייסבוק נשלחות לשרת המרוחק של האפליקציה הזדונית, וניתן להשתמש בהן כדי להיכנס לחשבון של הקורבן.

פָּשׁוּט. פשוט מדי באמת - כל משתמש שמתחבר לאתר כלשהו באמצעות תצוגת אינטרנט באפליקציה, נמצא בסיכון למסור בעלות מלאה על החשבון שלו.

מה הלאה?

יש צורך בשינוי בשני מישורים שונים.

ראשית, כניסות זרימה מקוריות לא צריכות להסתמך על תצוגות כמו אינטרנט עבור זרימת הכניסה. זה גורם למשתמשים לבטוח בהם יותר מדי, וכתוצאה מכך המשתמשים נופלים קורבן להונאות אמיתיות של חטיפת קובצי Cookie של צפייה באינטרנט.

שנית, יש צורך בשינוי טכני בהטמעת webview של אנדרואיד. אין לאפשר לאפליקציות לגשת לקובצי Cookie של כל אתר שהם נטענים. תצוגות אינטרנט צריכות להיות בארגז חול, והאפליקציה צריכה לתקשר איתה באמצעות API דק ומצומצם מאוד, כדי למנוע מהן לחטוף את אישורי המשתמש.

רוצה לשמוע עוד?

כולל פגישת ייעוץ חינם.