Résumé de gestion

Polkadot a contacté Sayfer Security afin d'effectuer un audit de sécurité sur l'application Metamask Snap de Polkadot en août 2023.

Avant d'évaluer les services ci-dessus, nous avons organisé une réunion de lancement avec l'équipe technique et avons reçu un aperçu du système et des objectifs de cette recherche.

Au cours de la période de recherche de 2 semaines, nous avons découvert 5 vulnérabilités dans la base de code du snap.

En conclusion, plusieurs correctifs devraient être mis en œuvre suite au rapport, mais la posture de sécurité du système est compétente.

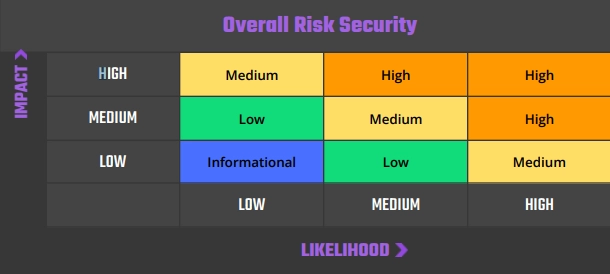

Méthodologie des risques

Chez Sayfer, nous nous engageons à fournir à nos clients des tests d'intrusion de la plus haute qualité. C'est pourquoi nous avons mis en œuvre un modèle complet d'évaluation des risques pour évaluer la gravité de nos constatations et fournir à nos clients les meilleures recommandations possibles pour les atténuer.

Notre modèle d’évaluation des risques repose sur deux facteurs clés : IMPACT ainsi que PROBABILITÉ. L'impact fait référence au préjudice potentiel qui pourrait résulter d'un problème, tel qu'une perte financière, une atteinte à la réputation ou un système non opérationnel. La probabilité fait référence à la probabilité qu'un problème se produise, en tenant compte de facteurs tels que la complexité de l'attaque et le nombre d'attaquants potentiels.

En combinant ces deux facteurs, nous pouvons créer une compréhension globale du risque posé par un problème particulier et fournir à nos clients une évaluation claire et exploitable de la gravité du problème. Cette approche nous permet de prioriser nos recommandations et de garantir que nos clients reçoivent les meilleurs conseils possibles sur la façon de protéger leur entreprise.

Le risque est défini comme suit :

Vulnérabilités par risque

Haute – Menace directe sur les processus métier clés.

Moyenne – Menace indirecte sur les processus métier clés ou menace partielle sur les processus métier.

Faible – Aucune menace directe n'existe. La vulnérabilité peut être exploitée à l'aide d'autres vulnérabilités.

D'information – Cette constatation n'indique pas de vulnérabilité, mais énonce un commentaire qui signale des défauts de conception et une mise en œuvre incorrecte qui pourraient causer un problème à long terme.

Approche

Méthodologie d'évaluation de la sécurité

Sayfer utilise OWASP WSTG comme norme technique lors de l'examen des applications Web. Après avoir acquis une compréhension approfondie du système, nous avons décidé quels tests OWASP sont nécessaires pour évaluer le système.

Évaluation de sécurité

Après avoir compris et défini la portée, effectué une modélisation des menaces et évalué les tests corrects requis afin de vérifier complètement l'application pour les failles de sécurité, nous avons effectué notre évaluation de sécurité.

Description de la table de problématique

Titre du problème

| ID | DIRE-??: Un identifiant pour communiquer facilement sur chaque vulnérabilité |

| Statut | Ouvert/Corrigé/Acquitté |

| Analyse | Représente le facteur de risque du problème. Pour une description plus détaillée, reportez-vous au Vulnérabilités par risque . |

| Impact sur les entreprises | Le principal risque de vulnérabilité au niveau de l’entreprise. |

| Localisation | L'URL ou le fichier dans lequel ce problème a été détecté. Les problèmes sans localisation n'ont pas de localisation particulière et font référence au produit dans son ensemble. |

Description

Nous fournissons ici une brève description du problème et de la manière dont il s'est formé, des étapes que nous avons suivies pour le trouver ou l'exploiter, ainsi que d'une preuve de concept (le cas échéant) et de la manière dont ce problème peut affecter le produit ou ses utilisateurs.

Atténuation

Options de résolution suggérées pour ce problème et liens vers des sites conseillés pour des mesures correctives ultérieures.

Évaluation de la sécurité

Les tests suivants ont été effectués lors de l'audit du système

La collecte d'informations

| La collecte d'informations | Nom du test |

| WSTG-INFO-01 | Effectuer une reconnaissance de découverte de moteur de recherche pour les fuites d'informations |

| WSTG-INFO-02 | Serveur Web d'empreintes digitales |

| WSTG-INFO-03 | Examiner les métafichiers du serveur Web pour détecter les fuites d'informations |

| WSTG-INFO-04 | Énumérer les applications sur le serveur Web |

| WSTG-INFO-05 | Examiner le contenu de la page Web pour détecter les fuites d'informations |

| WSTG-INFO-06 | Identifier les points d'entrée de l'application |

| WSTG-INFO-07 | Mapper les chemins d'exécution via l'application |

| WSTG-INFO-08 | Cadre d'application Web d'empreintes digitales |

| WSTG-INFO-09 | Application Web d'empreintes digitales |

| WSTG-INFO-10 | Architecture des applications cartographiques |

Configuration et déploiement des tests de gestion

| Configuration et déploiement des tests de gestion | Nom du test |

| WSTG-CONF-01 | Tester la configuration de l'infrastructure réseau |

| WSTG-CONF-02 | Tester la configuration de la plate-forme d'application |

| WSTG-CONF-03 | Tester la gestion des extensions de fichiers pour les informations sensibles |

| WSTG-CONF-04 | Examiner l'ancienne sauvegarde et les fichiers non référencés pour les informations sensibles |

| WSTG-CONF-05 | Énumérer les interfaces d'administration d'infrastructure et d'application |

| WSTG-CONF-06 | Tester les méthodes HTTP |

| WSTG-CONF-07 | Tester la sécurité du transport strict HTTP |

| WSTG-CONF-08 | Tester la stratégie interdomaine RIA |

| WSTG-CONF-09 | Autorisation de fichier de test |

| WSTG-CONF-10 | Test de reprise de sous-domaine |

| WSTG-CONF-11 | Tester le stockage en nuage |

Test de gestion des identités

| Test de gestion des identités | Nom du test |

| WSTG-IDNT-01 | Définitions des rôles de test |

| WSTG-IDNT-02 | Tester le processus d'enregistrement des utilisateurs |

| WSTG-IDNT-03 | Tester le processus de provisionnement de compte |

| WSTG-IDNT-04 | Test d'énumération de compte et de compte d'utilisateur devinable |

| WSTG-IDNT-05 | Test de la politique de nom d'utilisateur faible ou non appliquée |

Test d'authentification

| Test d'authentification | Nom du test |

| WSTG-ATHN-01 | Test des informations d'identification transportées sur un canal crypté |

| WSTG-ATHN-02 | Test des informations d'identification par défaut |

| WSTG-ATHN-03 | Test de mécanisme de verrouillage faible |

| WSTG-ATHN-04 | Test de contournement du schéma d'authentification |

| WSTG-ATHN-05 | Test de mémorisation du mot de passe vulnérable |

| WSTG-ATHN-06 | Test des faiblesses du cache du navigateur |

| WSTG-ATHN-07 | Test de la politique de mot de passe faible |

| WSTG-ATHN-08 | Test de réponse à la question de sécurité faible |

| WSTG-ATHN-09 | Test des fonctionnalités de modification ou de réinitialisation de mot de passe faibles |

| WSTG-ATHN-10 | Test d'authentification plus faible dans un canal alternatif |

Test d'autorisation

| Test d'autorisation | Nom du test |

| WSTG-ATHZ-01 | Test de l'inclusion du fichier de traversée de répertoires |

| WSTG-ATHZ-02 | Test du schéma d'autorisation de contournement |

| WSTG-ATHZ-03 | Test d'élévation de privilèges |

| WSTG-ATHZ-04 | Test des références d'objet directes non sécurisées |

Test de gestion de session

| Test de gestion de session | Nom du test |

| WSTG-SESS-01 | Test du schéma de gestion de session |

| WSTG-SESS-02 | Test des attributs des cookies |

| WSTG-SESS-03 | Test de fixation de session |

| WSTG-SESS-04 | Test des variables de session exposées |

| WSTG-SESS-05 | Test de falsification de requête intersite |

| WSTG-SESS-06 | Test de la fonctionnalité de déconnexion |

| WSTG-SESS-07 | Expiration de la session de test |

| WSTG-SESS-08 | Test de Session Puzzling |

| WSTG-SESS-09 | Test de piratage de session |

Test de validation des données

| Test de validation des données | Nom du test |

| WSTG-INPV-01 | Test des scripts intersites réfléchis |

| WSTG-INPV-02 | Test des scripts intersites stockés |

| WSTG-INPV-03 | Test de falsification de verbe HTTP |

| WSTG-INPV-04 | Test de la pollution des paramètres HTTP |

| WSTG-INPV-05 | Test d'injection SQL |

| WSTG-INPV-06 | Test d'injection LDAP |

| WSTG-INPV-07 | Test d'injection XML |

| WSTG-INPV-08 | Test d'injection SSI |

| WSTG-INPV-09 | Test d'injection XPath |

| WSTG-INPV-10 | Test de l'injection SMTP IMAP |

| WSTG-INPV-11 | Test d'injection de code |

| WSTG-INPV-12 | Test d'injection de commande |

| WSTG-INPV-13 | Test d'injection de chaîne de format |

| WSTG-INPV-14 | Test de vulnérabilité incubée |

| WSTG-INPV-15 | Test de contrebande de fractionnement HTTP |

| WSTG-INPV-16 | Test des requêtes entrantes HTTP |

| WSTG-INPV-17 | Test de l'injection d'en-tête d'hôte |

| WSTG-INPV-18 | Test d'injection de modèle côté serveur |

| WSTG-INPV-19 | Test de falsification de requête côté serveur |

La gestion des erreurs

| La gestion des erreurs | Nom du test |

| WSTG-ERRH-01 | Test de la gestion incorrecte des erreurs |

| WSTG-ERRH-02 | Test des traces de pile |

Cryptographie

| Cryptographie | Nom du test |

| WSTG-CRYP-01 | Test de sécurité de la couche de transport faible |

| WSTG-CRYP-02 | Test de rembourrage Oracle |

| WSTG-CRYP-03 | Test des informations sensibles envoyées via des canaux non cryptés |

| WSTG-CRYP-04 | Test de chiffrement faible |

Test de la logique métier

| Test de la logique métier | Nom du test |

| WSTG-BUSL-01 | Tester la validation des données de la logique métier |

| WSTG-BUSL-02 | Tester la capacité à falsifier des requêtes |

| WSTG-BUSL-03 | Vérifications de l'intégrité des tests |

| WSTG-BUSL-04 | Tester la synchronisation du processus |

| WSTG-BUSL-05 | Tester le nombre de fois qu'une fonction peut être utilisée Limites |

| WSTG-BUSL-06 | Tests de contournement des flux de travail |

| WSTG-BUSL-07 | Tester les défenses contre l'utilisation abusive des applications |

| WSTG-BUSL-08 | Tester le téléchargement de types de fichiers inattendus |

| WSTG-BUSL-09 | Tester le téléchargement de fichiers malveillants |

Test côté client

| Test côté client | Nom du test |

| WSTG-CLNT-01 | Test des scripts intersites basés sur DOM |

| WSTG-CLNT-02 | Tester l'exécution de JavaScript |

| WSTG-CLNT-03 | Test d'injection HTML |

| WSTG-CLNT-04 | Test de la redirection d'URL côté client |

| WSTG-CLNT-05 | Test d'injection CSS |

| WSTG-CLNT-06 | Test de la manipulation des ressources côté client |

| WSTG-CLNT-07 | Tester le partage des ressources entre les origines |

| WSTG-CLNT-08 | Test du clignotement intersite |

| WSTG-CLNT-09 | Tester le détournement de clic |

| WSTG-CLNT-10 | Tester les WebSockets |

| WSTG-CLNT-11 | Tester la messagerie Web |

| WSTG-CLNT-12 | Test du stockage du navigateur |

| WSTG-CLNT-13 | Test d'inclusion de scripts intersites |

Test d'API

| Test d'API | Nom du test |

| WSTG-APIT-01 | Tester GraphQL |

Commandez l'audit de Sayfer

Résultats de l'évaluation de la sécurité

Les URL RPC sont définies comme wsRpcUrl en utilisant HTTP

| ID | DIRE-01 |

| Statut | Ouvert |

| Analyse | Moyenne |

| Impact sur les entreprises | Il est difficile de déterminer l'impact sans une démo fonctionnelle. Si le changement est erroné, cela peut interrompre le snap, sinon, il s'agit d'un simple problème de documentation/de nom de variable. |

| Localisation | packages/snap/src/configuration/predéfini.ts:11,22,33 |

Description

Les URL RPC des protocoles individuels ont été modifiées dans la dernière version du snap. HTTP (http://) est utilisé à la place de WebSocket (wss://).

C'est inattendu, car le documentation officielle de Polkadot indique uniquement les adresses Websocket dans leurs ressources. De plus, à de nombreux endroits du code, les noms de variables contiennent toujours le préfixe ws, tel que wsRpcurl.

prédéfini.ts :

wsRpcUrl: 'https: /

wsRpcUrl: 'https: /kusama-rpc.polkadot.io/'

{...}

wsRpcUrl: 'https: /westend-rpc.polkadot.io/'

{...}

wsRpcUrl: 'https: /rpc.polkadot.io/'

Atténuation

Assurez-vous que le protocole HTTP est censé être utilisé. Si tel est le cas, modifiez la documentation officielle pour refléter cela et modifiez les noms de variables pertinents.

Conformation car les fonctionnalités clés ne sont pas gérées en cas de rejet

| ID | DIRE-02 |

| Statut | Ouvert |

| Analyse | Moyenne |

| Impact sur les entreprises | Si l'utilisateur refuse la transaction, rien ne sera renvoyé, ce qui entraînera une erreur JavaScript, un message générique. indéfini message, ou rien du tout. Cela peut provoquer un comportement indéfini ou inattendu. |

| Localisation | – packages/snap/src/rpc/exportSeed.ts:14 – packages/snap/src/rpc/substrate/sign.ts:33,53 |

Description

Pour les fonctionnalités clés de Snap (telles que l'affichage de la clé privée ou la signature d'un message), des boîtes de dialogue s'affichent pour que l'utilisateur confirme s'il est conscient de ce qu'il accepte. Si l'utilisateur confirme la transaction, celle-ci est exécutée. L’inverse, lorsque l’utilisateur rejette la transaction, n’est pas du tout géré.

exportSeed (SnapsGlobalObject), remarquez qu'il n'y a pas de bloc else

if (confirmation) {

const bip44Node = (await snap.request({

method: "snap_getBip44Entropy",

params: { coinType: kusamaCoinType },

})) as JsonBIP44CoinTypeNode;

signPayloadJSON (SnapsGlobalObject, ApiPromise, SignerPayloadJSON)

if (confirmation) {

const extrinsic = api.registry.createType('ExtrinsicPayload', payload, { version: payload.version });

return extrinsic.sign(keyPair);

}

signPayloadRaw (SnapsGlobalObject, ApiPromise, SignerPayloadRaw)

if (confirmation) {

const signedBytes = keyPair.sign(hexToU8a(payload.data));

return {

signature: u8aToHex(signedBytes)

};

Malheureusement, les tests automatisés n’ayant pas fonctionné, nous n’avons pas pu vérifier et confirmer définitivement ce scénario.

Atténuation

Manipulez le d'autre cas, où l'utilisateur rejette la transaction, auquel cas une erreur appropriée doit être affichée.

Pas de dialogue de confirmation lors de l'envoi

| ID | DIRE-03 |

| Statut | Ouvert |

| Analyse | Faible |

| Impact sur les entreprises | Sans dialogue de confirmation, il existe un risque qu'un utilisateur potentiel exécute par erreur une transaction en envoyant des fonds vers le mauvais compte. |

| Localisation | – packages/snap/src/rpc/send.ts:7-34 |

Description

Lors de la signature de messages ou de l'affichage de la clé privée, le snap affiche une boîte de dialogue demandant à l'utilisateur s'il est sûr de vouloir continuer. Cependant, aucun dialogue de confirmation de ce type ne s'affiche lors de l'envoi.

Atténuation

Implémentez une boîte de dialogue demandant à l'utilisateur de confirmer la transaction.

activerPolkadotSnap Renvoie une erreur lors de l'utilisation de la valeur par défaut nom de réseau

| ID | DIRE-04 |

| Statut | Ouvert |

| Analyse | Faible |

| Impact sur les entreprises | Non-respect des hypothèses commerciales selon lesquelles Westend est le réseau par défaut. |

| Localisation | – packages/adaptateur/src/index.ts:27-29 |

Description

Il a été remarqué que malgré la sélection de Westend comme réseau par défaut dans snap/src/configuration/predéfini.ts, si l'adaptateur exécute sa seule fonction exposée, activatePolkadotSnap(), sans spécifier config.networkName, une erreur sera renvoyée.

Ceci est incompatible avec les hypothèses de Snap, décrites entre autres dans le README.md de l'adaptateur, qui indique que la spécification d'une configuration remplacera celle par défaut.

packages/snap/src/configuration/predéfini.ts ; lignes 13-22, 35

export const westendConfiguration: SnapConfig = {

addressPrefix: 42,

networkName: "westend",

unit: {

decimals: 12,

image: "https: /svgshare.com/i/L2d.svg",

symbol: "WND",

},

wsRpcUrl: "wss: /westend-rpc.polkadot.io/",

};

[ .]

export const defaultConfiguration: SnapConfig = westendConfiguration;

packages/snap/src/configuration/predéfini.ts ; lignes 27-29

if (!config.networkName) {

throw new Error("Configuration must at least define network type");

}

Atténuation

À en juger par la documentation et par le code dans prédéfini.ts, cette erreur ne doit pas être renvoyée et Westend doit être utilisé. À l’inverse, Westend ne doit pas être défini comme valeur par défaut et la documentation doit être modifiée pour refléter cela.

Démo qui ne fonctionne pas

| ID | DIRE-05 |

| Statut | Ouvert |

| Analyse | D'information |

| Impact sur les entreprises | Avoir une démo fonctionnelle peut à la fois aider les utilisateurs à tester les fonctionnalités de Snap et aider les auditeurs à améliorer considérablement leurs tests. |

| Localisation | - |

Description

D'après la documentation, la commande yarn install & yarn run demo should run a working demo de Snap, vous permettant de l'installer et d'utiliser les différentes fonctionnalités. Malheureusement, lors de l'installation, la console du navigateur a renvoyé une erreur. Ainsi, la vérification de Snap en tant qu'« organisme vivant » était impossible.}

Atténuation

Nous suggérons de remettre Snap dans un état utilisable, puis d'effectuer des tests approfondis sur des transactions réelles avec le réseau Polkadot.